Inputs¶

Inputs是Graylog收集或接收日誌資訊的方式。Input與Index set(在elasticsearch上保存日誌資訊)和Stream(定義保存日誌資訊的Index set)不同。你可以想像Input是一個漏斗,Stream是管道(分支),Index set是每個管道末端的儲存目的地,沒有和Stream關聯的Input會將其接收到的任何訊息定向到所有All message stream(你可以理解為是Default Stream),該Stream又會將這些訊息儲存到「Default index」。

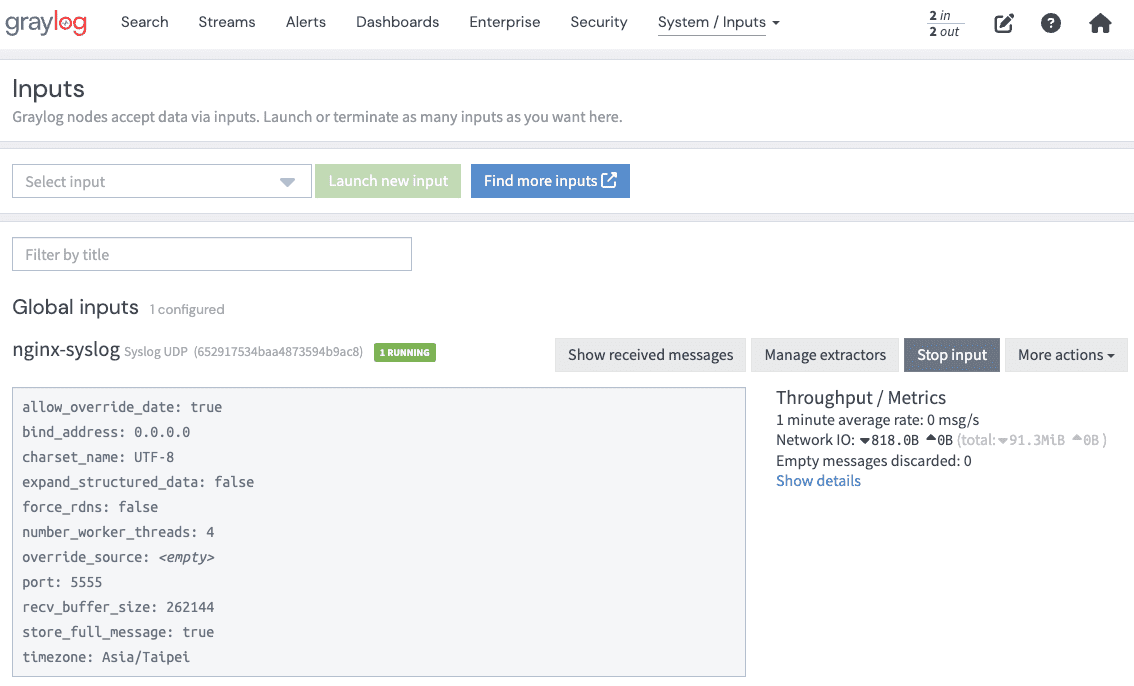

Inputs可以配置在特定的一台graylog主機上(Local Input)或是一組graylog叢集(Glolal Input),如果沒有特別的理由,一般都是建議將Input配置為Global Input。

Input設定¶

導航至 System>Inputs,在「Select input」選單中選擇可用的Input類型,然後選擇「Launch new input」以開始配置,Inputs主要有監聽和拉取這兩種類型。

監聽型Inputs¶

這些Inputs會在Graylog平台上監聽某一個port並等待應用程式推送資料,依照Input類型的不同可選擇TCP或UDP的監聽,TCP是較為可靠的選擇,因為傳送到 Graylog 平台的每個訊息都會在網路層級被確認,而UDP則擁有較高的效能,但必不保證網路傳輸的可靠性。

以下是一些監聽型Inputs的範例:

- Syslog: 網路設備中最通用的Input,監聽 TCP 連接埠 514

- Beats TCP: Elastic家族協定,透過代理程式傳送日誌資料,監聽 TCP 連接埠 5044

- CEF TCP: 通用事件格式,一種互通性格式。監聽 TCP 連接埠 5555

- GELF TCP: Graylog 擴充日誌格式,是 Graylog 原生格式。監聽 TCP 連接埠 12201

- Netflow UDP: 記錄網路流量的Cisco協定,監聽 UDP 連接埠 2055

拉取型Inputs¶

這些Inputs會透過API或其他方式聯繫遠端並拉取日誌資料,通常這些Inputs會需要對他們所拉取的設備或服務進行身分驗證

以下是一些拉取型Inputs的範例:

- AWS CloudTrail Input

- AWS Kinesis/Cloudwatch Input

- Azure Event Hubs input

- CEF AMQP Input

- CEF Kafka Input

- GCP(Google Cloud Intergrations)Input

- GELF AMQP Input

- GELF Kafka Input

- Gmail Log Events Input

- Google Workspace Log Events Input

- CrowdStrike Input

- Microsoft Defender for Endpoint Input

- Office 365 Log Events Input

- Raw/Plaintext AMQP Input

- Raw/Plaintext Kafka Input

- Syslog AMQP Input

- Syslog Kafka Input

Hint: 更多有關 Graylog Cloud 中的拉取型Inputs,請參閱 相關文件。

回到頁首